Cómo hackear la contraseña de correo electrónico 2021 consejossecretos de piratería de cuentas de correo electrónico

Actualizado 2023 de enero: Deje de recibir mensajes de error y ralentice su sistema con nuestra herramienta de optimización. Consíguelo ahora en - > este enlace

- Descargue e instale la herramienta de reparación aquí.

- Deja que escanee tu computadora.

- La herramienta entonces repara tu computadora.

¿Se le ocurren diferentes preguntas sobre cómo piratean los hackers el correo electrónico y las contraseñas? ¿O alguna vez quieres saber cómo puedes piratear la cuenta de correo electrónico de alguien? Cuando pensamos en esto por primera vez, parece casi imposible, ya que sabes que si usas una contraseña segura, habilitas las autenticaciones de 2 factores y seguir algunas listas de verificación de seguridad esenciales probablemente hará que su cuenta de correo electrónico sea inmune a la penetración.

Si aún así, es posible piratear, entonces debe saber que la piratería es un desafío para hacerlo, es un trabajo muy desafiante para un aver persona de edad que no tiene ningún conocimiento relacionado con la seguridad informática. Este artículo explica cómo hackear la contraseña de correo electrónico 2020 paso a paso.

Aún así, ¿es así de fácil y directo? La respuesta es no; si ha planificado su ataque inteligentemente, incluso el usuario más informado caerá en la trampa. La piratería de correo electrónico requiere creatividad y, lo que es más importante, PACIENCIA, además del conocimiento básico de seguridad informática.

Tenga en cuenta que, en la mayor parte del tiempo, cuando una cuenta de correo electrónico es pirateada se debe a su ignorancia y no a su a la participación de un proveedor de servicios de correo electrónico. Lo crea o no, pero se ha dicho la verdad.

Notas importantes:

Ahora puede prevenir los problemas del PC utilizando esta herramienta, como la protección contra la pérdida de archivos y el malware. Además, es una excelente manera de optimizar su ordenador para obtener el máximo rendimiento. El programa corrige los errores más comunes que pueden ocurrir en los sistemas Windows con facilidad - no hay necesidad de horas de solución de problemas cuando se tiene la solución perfecta a su alcance:

- Paso 1: Descargar la herramienta de reparación y optimización de PC (Windows 11, 10, 8, 7, XP, Vista - Microsoft Gold Certified).

- Paso 2: Haga clic en "Start Scan" para encontrar los problemas del registro de Windows que podrían estar causando problemas en el PC.

- Paso 3: Haga clic en "Reparar todo" para solucionar todos los problemas.

Las 3 mejores formas de piratear direcciones de correo electrónico en 2020

Hoy en día, casi todos nosotros regularmente use el servicio de correo electrónico de Google y muchos de nosotros accedemos a los correos electrónicos en un teléfono inteligente a través de la aplicación Gmail. Los ataques de phishing de una década no se consideran activos en estos días debido a la gran conciencia de seguridad y las características de los proveedores de correo electrónico como listas blancas de IP, autenticación de 2 factores y muchos otros. Sin embargo, no es posible piratear el nombre de usuario y la contraseña a menos que y hasta que lleve a cabo un ataque de phishing altamente sofisticado que pueda eludir la 2FA de SMS

Por lo tanto, si desea ingresar a la cuenta de Gmail de alguien no es un trabajo fácil ya que tenemos que tomar el control de su teléfono inteligente. Una forma de hacerlo es instalando una “aplicación espía” en su teléfono inteligente y, como resultado, registrará todas las actividades que realizan en su teléfono, y sí, eso también incluye contraseñas escritas. ¿No es asombroso?

Encontrará muchas formas en Internet sobre cómo piratear contraseñas de correo electrónico, pero le ofrecemos una de las mejores y más fáciles formas de hacerlo.

LEA TAMBIÉN: Cómo enviar correos electrónicos seguros y cifrados: el correo electrónico más seguro en 2021.

Hackear la contraseña de una cuenta de correo electrónico usando aplicaciones de espionaje

Hemos explicado la idea básica de una aplicación espía que es un código que una vez instalado en el dispositivo de destino registra toda la actividad del usuario como llamadas, actividades de redes sociales y mucho más.

Este es la forma más utilizada por los piratas informáticos para robar los datos privados de la víctima, como contraseñas de correo electrónico y detalles de tarjetas de crédito. Debe convencer a la víctima de que instale la aplicación espía por cualquier medio en su teléfono si no tiene acceso a su teléfono.

Cómo espiar teléfonos inteligentes usando aplicaciones especiales:

Ahora hackeando la cuenta de correo electrónico de alguien que requiere que usted sepa o cambie sus contraseñas. A pesar de esto, puede ingresar, acceder a su cuenta, leer todos los correos electrónicos recibidos y enviados, etc. Simplemente haga lo que quiera sin la necesidad de restablecer las contraseñas.

La mejor parte de la aplicación espía es que te permite hackear el correo electrónico de alguien sin su contraseña. La aplicación espía muy recomendada es mSpy. Ahora, esto en lugar de piratear también le permite registrar llamadas telefónicas, espiar los mensajes de texto, monitorear WhatsApp, registrar contraseñas y mucho más. También puede leer nuestra guía sobre cómo hackear una cuenta de WhatsApp. Lo mejor de todo es que es compatible con iPhone y Android. Ahora, a continuación, mSpy funciona para usted:

Uno de los mayores desafíos que enfrentará es instalar esta aplicación en el teléfono inteligente de su víctima. Es mucho más fácil instalar esta aplicación en el teléfono de su cónyuge que en el teléfono de su amigo. Debería aprender y conocer algunas habilidades relacionadas con la ingeniería social que le permitirán controlar los teléfonos inteligentes de las personas.

Puede instalarlo de forma remota en el teléfono inteligente de su víctima siempre que los engañe para que lo instalen eso. Tan pronto como se instala la aplicación, se ejecuta sin problemas, en un modo sigiloso que puede monitorear todas las actividades y capturar las pulsaciones de teclas, incluidas las contraseñas de correo electrónico.

LEA TAMBIÉN: Cómo proteger su cuenta de Gmail 2020-Guía de seguridad del correo electrónico.

Cómo espiar computadoras de escritorio usando software:

La aplicación espía para sistemas de computadoras de escritorio solo funciona en presencia de aplicaciones anti-malware o antivirus. También puede utilizar registradores de pulsaciones de teclas para equipos con Windows cuando su antivirus está desactivado.

Si puede acceder físicamente al sistema informático de su víctima como si quisiera controlar el sistema informático de su casa para espiar a su cónyuge o hijos, entonces todo lo que puede hacer es conseguir un keylogger basado en hardware. Es un dispositivo USB que se puede insertar entre el sistema informático y el teclado para capturar todos los datos que ingresa la víctima.

Las pulsaciones de teclas se recopilan en un archivo temporal y luego se almacenan en una memoria flash que puede se podrá acceder más tarde a través de Wi-Fi o conectándolo a su sistema informático.

El hardware que se muestra en la imagen de arriba es el teclado compatible con el teclado PS2. En estos días, usamos principalmente teclados USB en nuestras oficinas y hogares. Pero con el avance de la tecnología en estos keyloggers de hardware, les permite comunicarse con su propietario para un intercambio de datos registrados.

Con la ayuda de un chip wi-fi incorporado, puede recoger rápidamente todo la información que contiene contraseñas, detalles de tarjetas de crédito o cualquier otra cosa que se escriba en el teclado de forma inalámbrica. Si lo desea, el registrador de teclas se puede cambiar a cualquier sistema informático para recuperar datos.

Algunos consejos para mantenerse a salvo de tales contratiempos

- Nunca debe hacer clic en los enlaces sospechosos

- Nunca debe instalar ningún parche de software o Keygen, a menos que y hasta que lo descargue de un sitio legítimo.

LEA TAMBIÉN: Los mejores libros de piratería de 2021: aprenda a piratear rápidamente.

Forzar brutalmente las contraseñas de las cuentas de correo electrónico o adivinarlas

Adivinar o restablecer la contraseña es un tipo de técnica de ingeniería social que se ocupa de manipular la mentalidad de alguien con el propósito de descubrir su información personal. Pero para esto, necesita poseer un excelente poder de pensamiento junto con habilidades sociales.

Los piratas informáticos, la mayoría de las veces, conocen muy bien a la víctima. El hacker puede ser su novio, novia o incluso un miembro de su familia. También puede ser tu amigo en línea con quien compartes tus datos como el número de teléfono celular, la fecha de nacimiento y otras cosas como música, películas o cualquier otra cosa.

Toda esta información es suficiente para que un hacker comience a adivinar para su contraseña o pregunta de seguridad de la cuenta de correo electrónico y también restablecer la contraseña y la suya e iniciar sesión en su cuenta. Existe una gran posibilidad de que adivine su pregunta de seguridad y proporcione la respuesta.

LEA TAMBIÉN: Cómo piratear cualquier contraseña de base de datos SQL: descifrar contraseñas SQL.

Hackear cuentas de correo electrónico utilizando nuevas técnicas de phishing

El phishing se considera un proceso criminal que consiste en un intento de robar información privada y confidencial como contraseñas, nombres de usuario y crédito. detalles de la tarjeta disfrazándose como un sitio web confiable. El phishing es la técnica de ingeniería social más utilizada para piratear el correo electrónico simplemente porque es muy asequible y fácil de ejecutar.

Esta es la forma más sencilla en la que puede engañar a alguien para que le proporcione sus datos de inicio de sesión o privados. información. Incluso los profesionales de TI más destacados pueden caer en la trampa.

Puede realizarse tanto por correo electrónico como a través de mensajería instantánea. Si a menudo engaña a las personas para que ingresen detalles en un sitio web engañoso que se ve y se siente casi como el real.

Para piratear la cuenta de Gmail, el pirata informático puede enviarle un correo electrónico con un enlace a la página de inicio de sesión falsa de Google que parece provenir del equipo de Google. Le solicita que cambie la contraseña o actualice cualquier información personal. También puede crear una persona en línea de su trabajador o jefe y enviarle una invitación por correo electrónico para editar documentos en Google Drive o participar en llamadas de Google Hangout.

Si por casualidad cae presa de esto y ingrese todas sus credenciales de inicio de sesión en la página de inicio de sesión falsa, luego todos estos detalles se envían al servidor del pirata informático en el momento en que será redirigido a la página principal de su panel de control de correo electrónico o cuenta.

LEA TAMBIÉN: Cómo hacer DDoS como un pirata informático: PC, dirección IP o servidor DoS.

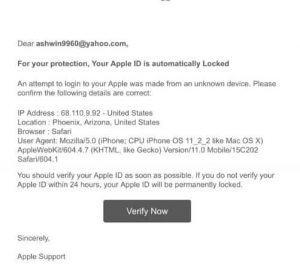

La autenticación de 2 factores no es suficiente

Los atacantes pueden vencer algunas formas de autenticación de dos factores con el propósito de robar credenciales y mantener el acceso a las cuentas de las víctimas. Hoy en día, los estafadores incluso utilizan el ataque de phishing para saquear a sus víctimas. Por lo general, envían sus correos electrónicos de phishing que parecen provenir de un banco o una compañía de crédito, por lo que solicitan la verificación de los detalles.

Ahora echemos un vistazo al correo electrónico de phishing configurado para piratear un ID de Apple :

La tasa de éxito de este proceso es de alrededor del 70-90%, ya que depende del usuario que está obligado a cometer un error e inicia sesión en el sitio de phishing.

LEA TAMBIÉN: Cómo piratear y engañar en juegos Flash.

ACTUALIZACIÓN: Una vulnerabilidad reciente en Gmail permitió a los atacantes y spammers evitar protecciones. Esta falla les permitió omitir las verificaciones de SPF y DMARC. Lo que significaba que el spam estaba pasando y también provocó una interrupción importante en sus servicios en Google Drive.

Artículos recomendados para leer:

- Cómo piratear una cuenta de Instagram: asegurar una cuenta de Insta.

- Cómo piratear una cuenta de Twitter: proteger una cuenta de Twitter contra la piratería.

- Cómo rastrear \u0026 amp; Rastree una dirección IP y su ubicación.

¿Está segura su cuenta de correo electrónico?

Este artículo incluye todo lo que necesita para hackear contraseña de correo electrónico 2021 . Hemos detallado varios métodos para piratear Gmail, Outlook, Yahoo y varios otros proveedores.

NOTA: Esto es una guía de seguridad que le muestra los métodos que se pueden UTILIZAR para piratear su cuenta. Estas no son pautas reales y no nos hacemos responsables de los daños que pueda causar. Esto es solo para fines educativos.