Cómo piratear contraseñas de bases de datos SQL de sitios web (Guía 2021)

Actualizado 2023 de enero: Deje de recibir mensajes de error y ralentice su sistema con nuestra herramienta de optimización. Consíguelo ahora en - > este enlace

- Descargue e instale la herramienta de reparación aquí.

- Deja que escanee tu computadora.

- La herramienta entonces repara tu computadora.

En este tutorial de piratería, le proporcionaremos información sobre la piratería de bases de datos SQL . Aprenderá a piratear la contraseña de una base de datos SQL . La base de datos contiene la información más importante y valiosa para los piratas informáticos, que incluye información de identificación personal, números de tarjetas de crédito, propiedad intelectual y mucho más. Entonces, la piratería de bases de datos es el objetivo final de los piratas informáticos de APT y el ciberdelito.

Veremos cómo podemos descifrar una contraseña en la cuenta de administrador del sistema en la base de datos. Luego instale una carga útil de preter de medidor llamando al procedimiento almacenado xp_cmdshell y luego ejecute HAVOC en su sistema.

Algunos conceptos básicos que necesita conocer

Para convertirse en mucho competente en el mercado, debe comprender cómo funciona la tecnología que está tratando de explotar. El método más común y sencillo que se utiliza hoy en día es la inyección SQL. Debe tener un conocimiento sólido de SQL si necesita comprender cómo funciona este ataque.

¿Qué es un ataque de inyección de SQL?

SQL que se mantiene for Structured Query Language es un lenguaje que se utiliza para manipular y recuperar datos en un sistema de gestión de bases de datos relacionales (RDBMS). Debe saber que se accede a los datos mediante el uso de consultas que permiten crear, leer, actualizar y también eliminar información. Por esta razón, verá una aplicación denominada aplicaciones CRUD.

Notas importantes:

Ahora puede prevenir los problemas del PC utilizando esta herramienta, como la protección contra la pérdida de archivos y el malware. Además, es una excelente manera de optimizar su ordenador para obtener el máximo rendimiento. El programa corrige los errores más comunes que pueden ocurrir en los sistemas Windows con facilidad - no hay necesidad de horas de solución de problemas cuando se tiene la solución perfecta a su alcance:

- Paso 1: Descargar la herramienta de reparación y optimización de PC (Windows 11, 10, 8, 7, XP, Vista - Microsoft Gold Certified).

- Paso 2: Haga clic en "Start Scan" para encontrar los problemas del registro de Windows que podrían estar causando problemas en el PC.

- Paso 3: Haga clic en "Reparar todo" para solucionar todos los problemas.

Las bases de datos son útiles de muchas formas; la configuración más común es la base de datos que sirve a una aplicación web como backend. Cuando se realizan acciones particulares como iniciar sesión o buscar, las consultas se envían desde la aplicación web hacia la base de datos.

Cuando los campos de entrada no se desinfectan correctamente o se escapan, entonces se permite la inyección. El atacante puede ingresar los comandos SQL maliciosos para acceder a datos que de otro modo podrían estar fuera de la vista. La inyección SQL tiene un impacto significativo, ya que permite a los atacantes obtener información confidencial, destruir datos, manipular datos, escalar privilegios y también emitir comandos al servidor.

En general, cualquier entrada que esté allí Esta página web es potencialmente vulnerable a la inyección de SQL, ya que aquí interactúa con la base de datos. Los formularios de autenticación donde el usuario inicia sesión con su nombre de usuario y una contraseña son las entradas más comunes que se explotan. Los posibles objetivos para la inyección son los formularios de búsqueda, los formularios de contacto y la carga de archivos.

Anatomía de una base de datos

Los datos que se almacenan en un La base de datos relacional se almacena en tablas. Las tablas representan relaciones entre diferentes elementos que constan de filas y columnas. Las filas se denominan registros y tienen datos para cada entrada en la base de datos. Los campos son las columnas de la tabla y representan un dato específico para cada registro.

Tipos de datos y operadores

Para comprender los datos con los que vamos a trabajar, necesitamos conocer los diferentes tipos de datos utilizados en SQL. Los tipos de datos exactos varían entre los diferentes sistemas de bases de datos, pero en la mayoría de los casos, son similares a lo que son. En su mayoría, se clasifican por texto, número y fecha. Los operadores nos permiten interactuar y manipular datos en SQL.s

Hay cinco categorías principales de operadores. Estos son los siguientes:

- Aritmética

- Bitwise

- Comparación

- Compuesto

- Lógico

Cómo hackear cualquier base de datos que ejecute SQL: descifrar contraseñas de SQL Server 2021

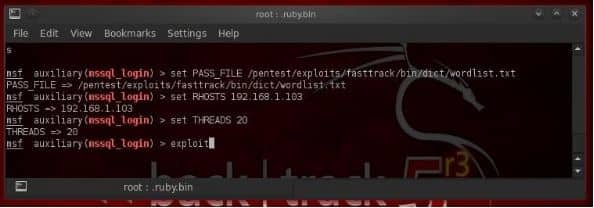

Ejecute Metasploit y seleccione el módulo

En el primer paso, comenzaremos con Metasploit. A medida que recibimos el indicador del comando Metasploit, necesitamos definir qué tipo de módulo queremos usar. Metasploit también utiliza exploits, pero aquí usaremos un escáner entre el módulo auxiliar que nos ayuda a forzar bruta la contraseña de la cuenta del sistema. Para cargar el inicio de sesión de MySQL:

Use scanner/MySQL/mssql_login

Aquí puedes ver que Metasploit responde y nos avisa que hemos cargado correctamente el modo auxiliar. Ahora veamos qué opciones obtenemos con este módulo.

Para ejecutar el inicio de sesión de MS SQL, se requiere lo siguiente:

- Un archivo de contraseña

- Debe configurar RHOSTS

- Determinar la cantidad de subprocesos que desea ejecutar

El backtrack tiene una lista de palabras que está especialmente diseñada para MS SQL Ataque de contraseñas con más de 57 mil contraseñas SQL de uso común. Puede obtenerlos en/pentest/exploits/fasttrack/bin/wordlist.txt.

En nuestro caso, como nuestro objetivo está establecido en 192.168.1.103, estableceremos el hilo en 20.

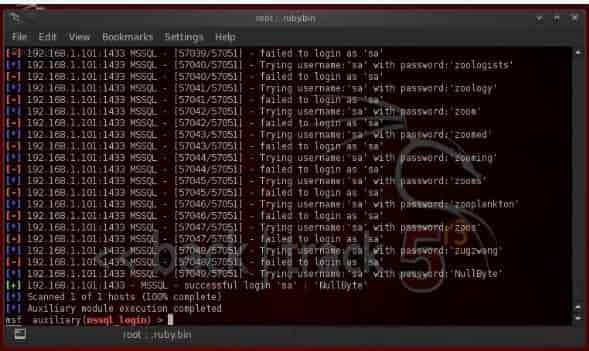

Paso 3-necesitas forzar brutalmente las contraseñas de la base de datos

En el tercer paso, todo lo que necesitas hacer es escribir exploit, y se ejecutará a través de la lista hasta que encuentre la contraseña del sistema. cuenta de administrador

Se necesitará tiempo para probar 57 mil contraseñas, por lo que debe ser paciente para este propósito. Encontrará la contraseña en nuestra cuenta de administrador del sistema de Secured You. Bueno, esto tiene éxito: D. Ahora todo lo que tenemos que hacer es tener privilegios completos de administrador de sistemas en la base de datos y esperar convertirlos en privilegios completos de administrador de sistemas del sistema.

Agarrar xp_cmdshell

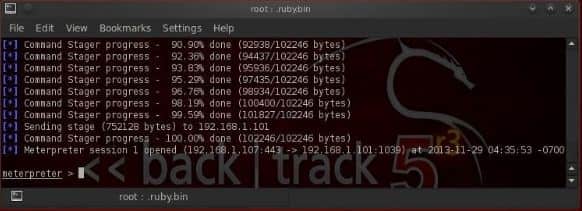

Por ahora, tenemos el administrador de sistemas completo en la base de datos MS SQL, así que vamos a convertirlo en privilegios de administrador de sistema completo. Un procedimiento almacenado es el servidor MS SQL que se denomina xp_cmdshell, que permite que la cuenta de administrador del sistema obtenga un comando del sistema con todos los derechos de administrador del sistema. Si podemos invocar ese shell de comandos en particular, entonces podríamos cargar la carga útil de nuestra propia elección en el sistema y también ser dueños de ese sistema.

El Metasploit tiene un módulo de explotación que se llama windows/mssqlpayload que intenta hacer esto. Una vez cargado, hace lo siguiente:

Ahora vamos a ver las opciones para este exploit. Para ello, vamos a cargar el medidor en el sistema.

Configuración de la carga útil

Ahora vamos a configurar el LJOST, el LPORT , y el RHOST y también la contraseña que hemos recuperado del administrador de la cuenta del sistema desde arriba. En este caso, el Byte nulo.

Ahora vamos a escribir exploit y esperar el indicador de meterpreter

Ahí tienes, tenemos una sesión de prueba de medidores con éxito.

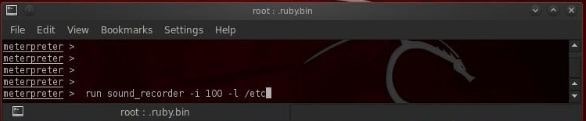

Tienes acceso a la base de datos pirateada

Todo gracias al procedimiento almacenado de xp_cmdshell ahora tenemos el medidor de preter en este sistema. Ahora podemos causar estragos en la red. Primero debe probar algunos.

En primer lugar, debe encender el micrófono y luego escuchar todas las conversaciones del administrador del sistema y cualquier otra persona en la sala. Puede pensar en esto como si estuviera instalando un error en la habitación de una de las películas antiguas. Para este uso

Meterpreter \u0026 gt; ejecute sound_recorder –I 100 –l/etc

Esto capturará 100 segmentos de audio que son de 30 segundos o 50 minutos. Luego puede guardarlo en el archivo/etc. Directorio. Podemos grabar todo el audio que queramos, pero estamos limitados solo por el espacio del disco duro.

Obteniendo el hash de contraseña

Ahora tenemos que asegurarnos contraseña para que podamos iniciar sesión cuando queramos, pero recuerde que una vez que tengamos la contraseña de administrador, podemos iniciar sesión en cualquier momento con Metasploit psexec exploit. Para este uso meterpreter> hash dump

Como pudimos obtener los hash de contraseña del sistema, entonces necesitamos:

- Crack the hashes usando Cain y Abel o John The Ripper

- También puede utilizar Hashcat

Depende de usted

Hemos destacado para usted con respecto a cómo puede piratear bases de datos y descifrar contraseñas SQL . Hemos discutido los trucos esenciales que todo pirata informático debe conocer para calificar en el mundo de la piratería. Esta guía también le ayudará a piratear la base de datos de un sitio web con la ayuda de Kali Linux.